渗透测试之漏洞扫描

扫描工具

- Nessus

- joomscan

- Nikto

对于漏洞检测最常用的工具便是 Nessus,它是安全漏洞自动收集工具,同时会提供一个非常漂亮的 web 页面来展示当前目标系统所存在的漏洞

还有一个非常常用的工具便是 joomscan,全名为:Joomla Security Scanner。搜索已知的 Joomla 安全漏洞来检测使用 Joomla 搭建的网站,并会生成一个文本格式或者 HTML 格式的检测报告,我们可以通过这样的命令来检测我们靶机存在的漏洞:

jouumscan -u target

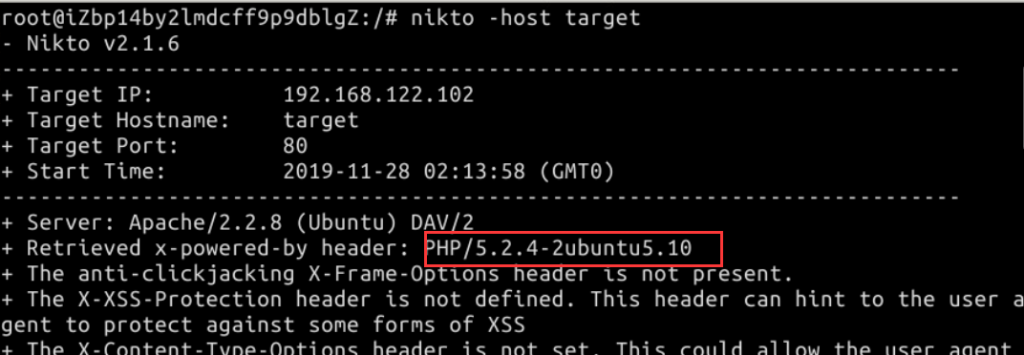

nikto-host target

与之类似的工具还有 Nikto,Nikto 一个开源的 Perl 模块,它是通过识别潜在可疑的文件,对网页服务器进行全面的多种扫描:

FTP漏洞信息:

扫描出目标主机存在的漏洞之后,便是对与漏洞的验证了,攻击的方式有很多种可以通过 Python 脚本,可以通过 msf 中存在的模块等等,通过对漏洞的攻击,从而获取到目标主机中的敏感信息,设置是登陆到目标主机中,到时候就想怎样就怎样了。

vsftpd v2.3.4 存在一个后门漏洞,这个后门以笑脸的形式拼接在用户名上,其代码绑定的监听端口是 6200,这样就可以通过 6200 ssh 登陆上去,虽然该问题迅速得到了开发人员的修复及删除,但是仍有不少人已经下载安装了该漏洞版本,从而保留了下来 。

权限维持:

费了这么大的一番功夫,攻破系统,成功登陆上去,为了方便下一次登陆时的方便,我们需要留下后门(webshell 或者是其他的程序)。以防下一次需要重新攻击或者是管理员修复了漏洞之后我们无法登陆。

文档记录:

通过文档的形式把整个攻击的过程都整理出来,方便开发人员讲解、查阅,同时也是对自己知识的一个总结。

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。